نرى كل يوم أخبارًا عن أجهزة الكمبيوتر التي يتم اختراقها وكيف يكسب مجرمو الإنترنت أموالًا من أشخاص جاهلين بحماية أصولهم.

بالنسبة لشخص غير تقني للغاية ، قد يبدو الأمر كما لو أن المتسللين أقوياء جدًا ، والطريقة الوحيدة للاختباء هي إغلاق جميع الأجهزة والخروج من الشبكة تمامًا.

ومع ذلك ، فإن الحقيقة هي أن هناك العديد من الأشياء البسيطة التي يمكن للمرء القيام بها للتأكد من أننا آمنون بشكل معقول عند تصفح الإنترنت دون التأثير على قدرتنا على الوصول إلى المعلومات التي نحتاجها.

بشكل عام ، يقوم مجرمو الإنترنت باختراق أجهزة توجيه Wi-Fi من خلال استخدام هجمات Man In The Middle ، المعروفة أيضًا باسم DNS Hijacking. في مثل هذا السيناريو ، يلتقط الكمبيوتر المخادع حركة المرور بين جهاز كمبيوتر مستخدم أو هاتف وجهاز توجيه Wi-Fi ويمكنه قراءة أسماء المستخدمين وكلمات المرور ورسائل البريد الإلكتروني والمعلومات الحساسة الأخرى.

إذا كان المخترق خارج نطاق WiFi ، فستكون الطريقة التي يهاجمون بها مختلفة.

دعنا نفكر في سيناريوهات مختلفة لكيفية اختراق الكمبيوتر وطرق حماية أجهزتك.

قرصنة الكمبيوتر عبر شبكة WiFi المحلية

كما خمنت على الأرجح ، من الأسهل كثيرًا اختراق جهاز الكمبيوتر ، والذي يكون على مقربة من جهاز المخترق.

على سبيل المثال ، يمكن لجارك الاتصال بشبكة WiFi الخاصة بك واستخدام الإنترنت مجانًا. أو يمكنك الاتصال بشبكة WiFi المجانية في المقهى أو الفندق ، لكن شخصًا ما اخترق الشبكة بالفعل ، والآن أصبح الجميع ، بما فيهم أنت ، هدفًا محتملاً.

أو ربما كنت تستخدم شبكة WiFi الخاصة بالمكتب ، وقد تم اختراقها أيضًا.

وليس بالضرورة أن يكون جهاز كمبيوتر ، مثل Mac أو الكمبيوتر الشخصي. يمكن أيضًا اختراق هاتفك الذكي أو iPhone أو Android الذي يستخدم شبكة WiFi.

دعونا نرى ما يمكن للقراصنة فعله إذا كانوا متصلين فعليًا بشبكة WiFi التي تستخدمها.

هجوم رجل في الوسط

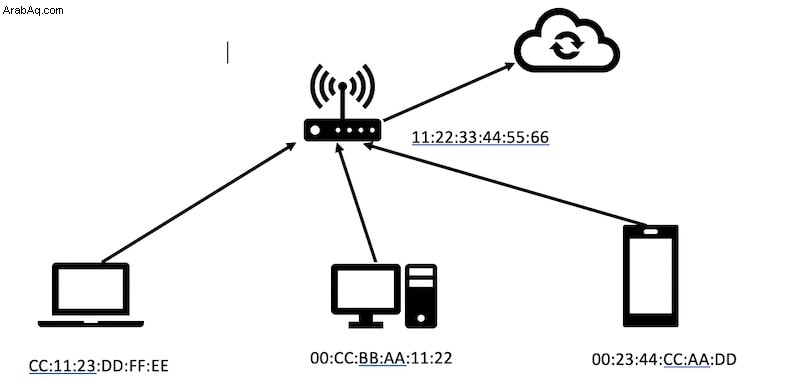

إذا كان لديك الإنترنت في المنزل من مزود خدمة الكابل أو DSL أو الألياف الضوئية ، فلديك جهاز توجيه. جهاز الكمبيوتر الخاص بك لا يتصل مباشرة بالإنترنت ؛ يرسل البيانات ويستقبلها عن طريق توجيهها عبر جهاز التوجيه.

من حيث الشخص العادي ، فإن العملية هي التالية:

- يعثر الكمبيوتر أو الهاتف الخاص بك على موجه WiFi.

- بعد إرسال كلمة المرور الصحيحة ، يرسل جهاز التوجيه عنوان MAC الخاص به مرة أخرى. عنوان MAC هو معرف لمكونات الكمبيوتر ، ومن الناحية النظرية ، يجب أن يكون فريدًا عبر مليارات الأجهزة على هذا الكوكب. بطاقة الشبكة الموجودة على جهاز الكمبيوتر الخاص بك لها أيضًا عنوان MAC فريد.

- بعد حصولك على عنوان MAC الخاص بالموجه ، ستتم جميع أنشطة الإنترنت عبر جهاز التوجيه. في الصورة أدناه ، يوجد عنوان MAC بجوار كل جهاز على الشبكة المحلية ، وعنوان جهاز التوجيه هو 11:22:33:44:55:66.

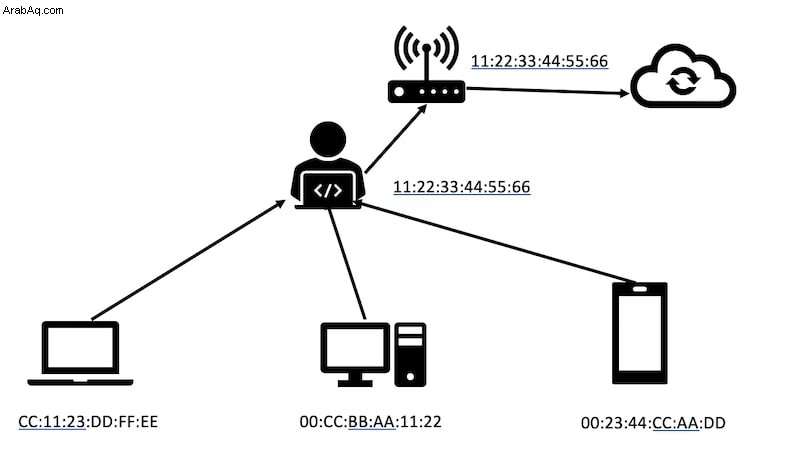

عندما يتصل أحد المتطفلين بموجه WiFi المحلي ، فإنه يجد أيضًا عنوان MAC الخاص بالموجه. قام المخترق بتغيير عنوان MAC الخاص بجهاز الكمبيوتر الخاص به ليكون هو نفس أجهزة التوجيه (11:22:33:44:55:66 في الصورة أدناه).

الآن ، تتصل جميع الأجهزة الموجودة على الشبكة المحلية بجهاز المتسلل ، ثم تتدفق البيانات من وإلى جهاز التوجيه. لذلك يصبح المخترق رجلًا في الوسط (MITM).

بمجرد حدوث ذلك ، يمكن للمتسلل قراءة جميع الطلبات الصادرة والبيانات الواردة باستخدام أدوات مختلفة تجمع هذه البيانات.

هذا يعني في كل مرة تدخل فيها اسم مستخدم وكلمة مرور على بعض مواقع الويب أو تدخل رقم بطاقتك الائتمانية ، ويتم حفظها على جهاز المتسلل. أيضًا ، يتم أيضًا حفظ كل عنوان URL تقوم بزيارته.

من الواضح أن هناك بعض القيود. على سبيل المثال ، إذا كان موقع الويب يستخدم بروتوكول HTTPS (يشير S في النهاية إلى Secure) ، فسيتم تشفير كل حركة المرور بين جهاز الكمبيوتر الخاص بك ولن يتمكن مجرمو الإنترنت من اختراقه (في معظم الحالات).

ومع ذلك ، إذا كان موقع الويب يستخدم HTTP ، فإن جميع البيانات ، بما في ذلك كلمة المرور ، تكون في نص واضح.

لذلك ، إذا كنت تريد تجنب سرقة بياناتك ، فتأكد دائمًا من أن موقع الويب يستخدم بروتوكولًا آمنًا (HTTPS). في المتصفحات ، عادةً ما يتم عرض البروتوكول الآمن مصحوبًا بأيقونة قفل بجوار عنوان URL.

لا تدخل أبدًا كلمات المرور أو المعلومات المالية في مواقع الويب باستخدام HTTP!

كيف يمكن اختراق جهاز التوجيه

عندما يتعلق الأمر بشبكة WiFi المنزلية ، فهناك ثلاث طرق يمكن لشخص ما في الخارج أن يتصل بها بجهاز التوجيه:

- جهاز التوجيه ليس محميًا بكلمة مرور

- أنت تخبر كلمة المرور. على سبيل المثال ، أخبرت الضيف بكلمة المرور ، أو بحثت عنها في جهاز التوجيه (إذا لم تقم بتغيير كلمة المرور الافتراضية)

- إذا كان الموجه يستخدم بروتوكول مصادقة قديمًا

سوف أتخطى الأولين وبدلاً من التركيز على الأخيرين. يعد بروتوكول المصادقة المستخدم مع جهاز توجيه WiFi مهمًا للغاية.

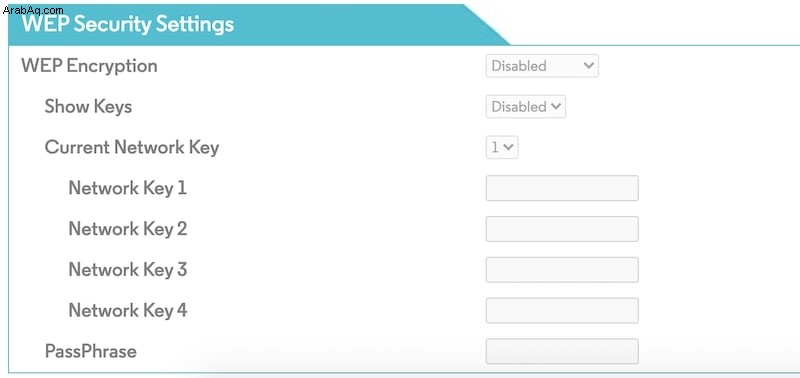

إذا كان جهاز التوجيه الخاص بك قديمًا ، فمن المحتمل أنه لا يزال يستخدم بروتوكول WEP ، فيجب أن تعلم أن أي شخص يعرف القليل عن القرصنة يمكنه اختراق جهاز التوجيه حرفيًا في أقل من دقيقة.

لذا ، إذا قمت بتمكينه على جهاز التوجيه الخاص بك ، فتابع وقم بتعطيله كما فعلت.

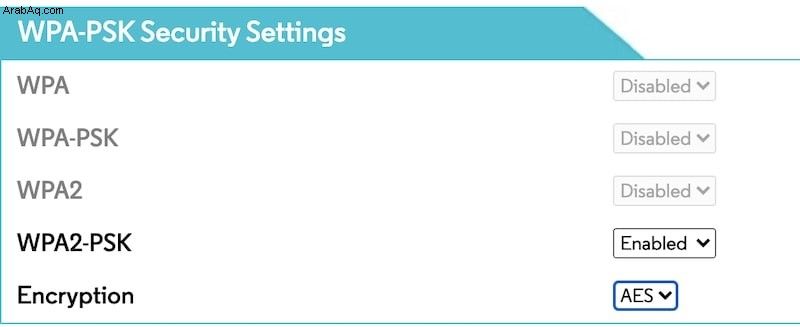

ما يجب أن يكون لديك هو WPA2 مع تشفير AES. في الصورة أدناه ، تزداد قوة المصادقة (الحماية من القرصنة) من أعلى إلى أسفل (WPA أقل أمانًا ، و WPA2-PSK مع AES هو الأكثر أمانًا).

يستخدم بعض المتسللين هجوم القاموس لاختراق بروتوكول WPA ، لكن الأمر يتطلب من أجهزة الكمبيوتر العملاقة اختراقه. طالما أنك لست من المشاهير أو الملياردير ، فلن ينفق أحد الكثير من الموارد لاقتحام شبكتك.

عادة ، يمكنك الاتصال بإعدادات جهاز التوجيه المنزلي بالانتقال إلى عنوان IP المحلي ، مثل http://192.168.0.1/.

كيفية معرفة ما إذا كان شخص ما قد اخترق جهاز التوجيه الخاص بك

إحدى العلامات المؤكدة التي تم اختراقها لأجهزة التوجيه هي وجود جهاز غير معروف متصل بشبكة WiFi المحلية.

كما أوضحت أعلاه ، من أجل تنفيذ هجوم رجل في الوسط (MITM) ، يجب على المتسلل الاتصال بشبكة WiFI أولاً. وإذا كان متصلاً ، يمكنك رؤيته أيضًا.

طريقة واحدة لمعرفة الأجهزة المتصلة هي من خلال إعدادات جهاز التوجيه. تسمح لنا بعض أجهزة التوجيه برؤية جميع الأجهزة المتصلة وطردها إذا لزم الأمر.

هناك طريقة أخرى وهي استخدام تطبيق الماسح الضوئي للشبكة. على سبيل المثال ، وجدت تطبيقًا رائعًا يسمى Fing. التطبيق متاح لجميع الأنظمة الأساسية تقريبًا:iOS و Android و macOS و Windows.

إنه مجاني (مع الإعلانات) ولا يتطلب حتى إنشاء حساب من أجل استخدامه.

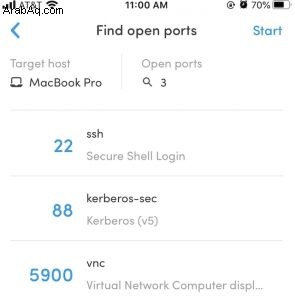

ميزة واحدة رائعة لديهم هي البحث عن المنافذ المفتوحة.

على سبيل المثال ، عندما قمت بمسح جهاز MacBook Pro الخاص بي ، وجدت أنه تم تمكين ميزات مشاركة الشاشة وسطح المكتب البعيد ، ويمكن لأي شخص الاتصال بجهاز Mac الخاص بي عن بُعد.

كيفية الحماية من هجوم MITM

في حين أنه من الممكن البحث والعثور على أجهزة غير معروفة على الشبكة المنزلية ، فإن هذا الأسلوب لن يعمل مع شبكات WiFi العامة ، مثل تلك الموجودة في Starbucks أو الفندق.

لن تعرف أبدًا ما إذا تم اختراق الشبكة العامة. في هذه الحالة ، الطريقة الوحيدة لحماية خصوصيتك هي استخدام VPN (شبكة افتراضية خاصة).

عند الاتصال بشبكة VPN ، يقوم جهاز الكمبيوتر أو الهاتف الخاص بك بإنشاء قناة مشفرة آمنة باستخدام خادم VPN. بعد إنشاء الاتصال ، تذهب جميع الطلبات إلى خادم VPN. يرسل الخادم جميع الطلبات نيابة عنك ويعيد النتائج إليك.

من الخارج ، يبدو أن الكمبيوتر يرسل بعض القمامة إلى نفس الكمبيوتر ويعود إليه. حتى إذا قام المخترق بجمع المعلومات ، فلن يتمكن من معرفة ما إذا كنت تتصل بـ Google.com أو MacMyths.com.

عند اختيار برنامج VPN ، اتبع أفضل الممارسات التالية:

- لا تستخدم شبكة VPN مجانية. لديهم قيود كبيرة ، وأنت تعلم أن الأشياء الجيدة لا تكون مجانية أبدًا.

- اختبر السرعة. بعض الخوادم الافتراضية الخاصة أسرع بكثير من غيرها.

- تحقق من سمعة الموفر. نظرًا لأن جميع الطلبات تمر الآن عبر VPN ، من الناحية الفنية ، يصبح خادم VPN رجلًا في المنتصف. لذلك اختر فقط مقدمي الخدمة ذوي السمعة الطيبة.

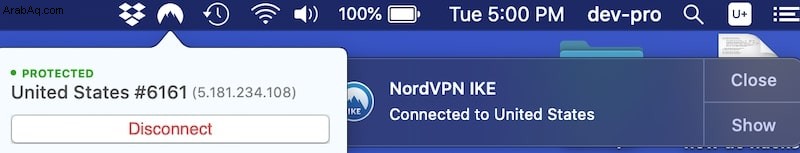

أنا شخصياً أستخدم NordVPN:إنه الأسرع في السوق وغير مكلف للغاية. إنه متاح لأنظمة أساسية متعددة:macOS و Windows و Linux و iOS و Android.

إذا كنت تستخدم الرابط التابع الخاص بي في NordVPN ، فستحصل على خصم كبير جدًا لخطة مدتها ثلاث سنوات لما يصل إلى 6 أجهزة.

قرصنة الكمبيوتر عن بعد

ناقشنا طرق اختراق أجهزة الكمبيوتر والهواتف من خلال شبكة WiFi المحلية ، لكنني أعلم أن السؤال الذي يطرحه معظم الناس هو ما إذا كان بإمكان المتسللين الاتصال بالشبكة المنزلية عندما يكونون في الطرف الآخر من العالم (أو أكثر من مائة ياردة أو متر) بعيدًا).

لحسن الحظ ، الإجابة هي لا ، لا يمكن لأي شخص الدخول إلى شبكتك المنزلية ، حتى لو كان يعرف كلمة المرور إذا كان خارج النطاق (أكثر من 300 قدم).

أيضًا ، في معظم الحالات ، لا يتمكن المتسللون من الدخول إلى جهاز الكمبيوتر الخاص بك وهو مغلق (رابط).

ومع ذلك ، هناك طرق أخرى للوصول إلى نظامك عن بُعد. هل تتذكر قصة تسريب بيانات بيزوس الشخصية؟

في حالته ، تلقى رسالة على WhatsApp مرفق بها برامج ضارة. عندما تم تثبيت البرنامج الضار على هاتفه ، بدأ في إرسال البيانات الشخصية إلى الخادم في الخارج.

وبالمثل ، فإننا جميعًا معرضون لخطر تثبيت برامج ضارة على أجهزة الكمبيوتر والهواتف الذكية الخاصة بنا. تفتح بعض البرامج الضارة إمكانية الوصول إلى الجهاز ، حتى يتمكن المتسللون من الوصول إليه عن بُعد.

أو قد تكون البرامج الضارة عبارة عن برنامج تسجيل لوحة مفاتيح ، وفي هذه الحالة ، لن يساعد وجود HTTPS أو VPN. سيسجل راصد لوحة المفاتيح المفاتيح التي تم الضغط عليها على لوحة المفاتيح ، وإذا حدث أنه رقم بطاقة ائتمان ، فسيحصل عليه المتسلل.

إذًا ، كيف نحمي الأجهزة من البرامج الضارة؟ تحتاج إلى تثبيت برنامج مكافحة فيروسات.

هناك خرافة شائعة مفادها أن أجهزة Mac لا يمكن أن تحتوي على فيروسات ، لكن هذا ليس صحيحًا. تمكنت من حقن جهاز Mac الخاص بي بأكثر من 100 عينة من البرامج الضارة عند اختبار حلول مكافحة البرامج الضارة المختلفة.

يمكنك التحقق من نتائج الاختبار وبرامج مكافحة الفيروسات الموصى بها في رسالتي:أفضل تطبيق للكشف عن البرامج الضارة لنظام التشغيل Mac.

في كل مرة يسألني أصدقائي وعائلتي عن برنامج مكافحة فيروسات موصى به ، أستخدم Norton 360. إنه يأتي مع أكبر قدر من الفائدة ويوفر مكافحة البرامج الضارة وميزات الأمان الأخرى على جميع الأنظمة الأساسية. ولديها أيضًا VPN خاص بها!

خاتمة

استعرضنا طرقًا متعددة لكيفية اختراق شخص ما لهاتفك أو جهاز الكمبيوتر الخاص بك من خلال شبكة WiFi. كما أعددتُ طرقًا لمنع حدوث ذلك ، وهو ما أردت أن أكرره.

إذا كنت قلقًا بشأن الأمان عبر الإنترنت ، ففكر في الاستثمار في الأدوات التالية:

- برنامج VPN

- برنامج مكافحة الفيروسات

كن حذرًا جدًا عند الاتصال بشبكة WiFi العامة. أقول إذا لم يكن لديك VPN مثبتًا على جهاز كمبيوتر محمول أو هاتف ذكي ، فلا تستخدم شبكة WiFi عامة ، أو على الأقل تجنب إجراء عمليات شراء باستخدام بطاقة ائتمان أو إدخال كلمات مرور.

إذا كنت مهتمًا بموضوع الأمان ، فهناك دورة تدريبية رائعة متاحة على Udemy حول القرصنة الأخلاقية. يعلم المدرب كيفية اختراق أجهزة الكمبيوتر بشكل أخلاقي والأهم من ذلك ما يمكنك فعله لمنع الاستهداف:

تعلم قرصنة الشبكات من الصفر (واي فاي وسلكي) كيفية الاطلاع على محاولات تسجيل الدخول الأخيرة على جهاز Mac الخاص بك هل يمكن للقراصنة الدخول إلى جهاز الكمبيوتر عندما يكون مغلقًا

كيفية الاطلاع على محاولات تسجيل الدخول الأخيرة على جهاز Mac الخاص بك هل يمكن للقراصنة الدخول إلى جهاز الكمبيوتر عندما يكون مغلقًا الموضوع الرئيسي:كيفية معرفة ما إذا كان شخص ما يدخل عن بُعد إلى جهاز Mac الخاص بك